隔空盗刷又升级 “嗅探”伪基站令人细思恐极

没丢手机也没丢银行卡,没扫二维码也没点短信链接,没有接到诈骗电话也没有泄露验证码,一觉醒来,自己的银行卡可能已经被洗劫一空,这样的事情并非危言耸听。

近日,一个涉及全国多个省份、涉案人数众多的新型网络电信诈骗案被海南三亚警方侦破。

海南:小心!你的银行卡或被隔空盗刷

2019年7月4日凌晨四点,海南三亚市公安局三亚湾派出所民警赵成良接到群众报案。报案人宋女士称,短短几分钟的时间,自己的银行卡就被刷走了5万元。

海南三亚市公安局天涯分局三亚湾派出所副所长 赵成良:我就感觉这个很蹊跷,因为之前的电信诈骗,必须受害人和嫌疑人之间有一个配合度,但是这个她没有进行任何操作,就把钱转出去了。

宋女士坚称,银行卡被盗刷前后,自己没有在手机上进行过任何操作,况且,盗刷发生在凌晨三点,如果不是宋女士当晚正好因为工作原因还没有休息,及时意识到自己被转了账,损失可能还要更大。

受害人 宋女士:当时,第一笔是两万,第二笔是三万,第三笔还是三万的情况下,我银行卡总共有七万五,他就刷不出去了。如果他能刷出去,我余额还有的情况下,那第三笔还是成功的。

宋女士急忙挂失了银行卡,这才及时止损。但这个来自深夜的报案,却让从事过多年反诈工作的民警感到疑惑,犯罪嫌疑人竟然没有留下任何通讯信息。

海南三亚市公安局天涯分局三亚湾派出所副所长 赵成良:她的资金在流走的时候,我们通过查询资金流,来发现犯罪嫌疑人的信息流。

海南:查找资金流向 警方及时冻结止付

为了尽快查找资金流向、尽量减少受害人的损失,接到报警后,三亚警方开始和这个隐匿在网络暗处的“窃贼”展开了较量。

海南三亚市公安局天涯分局三亚湾派出所所长 冯恒伍:查询到了这个资金的最终流向,流到第四方的一个平台公司,经过跟公司核实以后,就查到了开户人的信息。但是经过我们研判,这个信息是假的,就是不是真正的犯罪嫌疑人本人的信息,是他在网上购买的他人的银行卡信息进行套取这个赃款。

经过连夜奋战,在宋女士报案五个小时后,警方终于追到了这笔钱的最终流向,并及时进行了冻结止付。不过宋女士的五万元只是犯罪嫌疑人得手的一小部分赃款,他们是通过什么手段,在受害人没有对手机进行任何操作的情况下,将钱从银行卡里偷走的呢?专案组先从第四方平台的交易流水开始突破。

海南三亚市公安局天涯分局三亚湾派出所副所长 赵成良:通过调取这个交易流水,发现了这个嫌疑人近期在广东惠州一个ATM机进行了取现。

调取了ATM机的监控视频,三亚警方很快追踪到了第一名犯罪嫌疑人,在随后的审讯中一点一点地串并出了全部线索。经过数据研判,这个涉及海南、四川、山东、广东等地,成员严密分工、单线联系,从不使用常规通讯方式联络的特大网络盗刷团伙终于现形。

“嗅探”伪基站布设“黑暗1.5公里”

案件成功侦破,15名犯罪嫌疑人先后落网,警方发现这起案件和以往的网络电信诈骗案的不同之处,正是在犯罪嫌疑人对受害人银行卡信息的盗取环节。那么他们是如何掌握了受害人身份证号码、手机号码、银行卡号以及动态验证码等等一系列完整信息的呢?

在警方搜集到的作案工具中,这个被称为“嗅探”的仪器设备,就是案件中获取公民个人信息的一个关键环节。

海南三亚市公安局天涯分局三亚湾派出所副所长 赵成良:这个就是诺基亚主板,换一个USB接口,这个主要是用于插电脑的,这个是焊接一个天线接口,接上天线,连接了以后,启动相关软件,他就可以搜到一些频点,然后把方圆1.5公里之内的手机,就能吸附到这个手机上面来,其实算是一个中间手机。

犯罪嫌疑人顾某某在团伙分工中就专门负责启动嗅探设备,将周围1.5公里之内、2G网络下的手机吸附到自己的设备上,随后,采集电话号码并同步接收受害人手机上的实时短信。

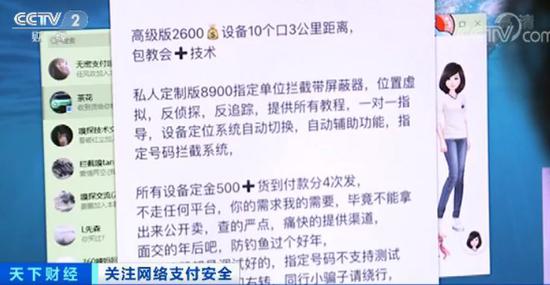

顾某某向警方表示,他之前并不精通计算机专业。但这些设备在网上可以轻松买到。除此之外,各种网络服务系统自身的漏洞也可能成为下手的“捷径”。

犯罪嫌疑人 顾某某:像移动139的邮箱,会发送账单,或推送广告各类的。我们拿着那个网址,进行破解,就可以得到你的手机号,有一些App隐住了身份证的某一部分,有一些App就显示出来了出生日期,这两个拼起来就是身份证号。

再通过一些网银平台,给你进行转账,转账之后就会得到你的卡号。只要你的手机跟基站有联络,不需要你进行任何操作,除非你在第一时间里意识到了,去挂失你的银行卡。

()